Ethischer Hacker: Schutz vor Cyberangriffen

Erfahren Sie, wie ein ethischer Hacker Cyberbedrohungen identifiziert und Schutz bietet. Entdecken Sie ihre Rolle in der Cybersicherheit!

22 ago 2022

Was kommt Ihnen in den Sinn, wenn Sie das Wort Hacker hören? Es ist sehr wahrscheinlich, dass es eine negative Konnotation hat, aber wenn Sie lernen, was ethisches Hacken bedeutet, wird dies aus Ihrem Gedächtnis gelöscht.

Ethical Hacking ist ein Trend, der in letzter Zeit immer mehr zunimmt und bei dem versucht wird, mit verschiedenen Techniken zu verhindern, dass Informationen gestohlen werden oder dass Sie selbst Benutzerdaten ausspähen.

Worin besteht der Unterschied? Sie werden mit keiner Behörde Probleme haben, aber Sie sollten wissen, welche Mechanismen derzeit verwendet werden.

Würden Sie das gerne sehen?

Was ist ein ethischer Hacker?

Lassen Sie uns zunächst definieren, was ein ethischer Hacker ist. Es handelt sich um Fachleute, die sich dem Hacken widmen und keine negativen Ziele verfolgen. Sie versuchen nicht, jemandem zu schaden, sondern im Gegenteil, die Bedrohungen für ein System zu identifizieren, um den Benutzer vor einem möglichen Angriff zu schützen.

Zu diesem Zweck haben sie sich auf das Eindringen in digitale Systeme spezialisiert, da sie in die Plattformen eindringen müssen, um zu sehen, wie sie deren Abwehrkräfte verbessern können.

In Wirklichkeit handelt es sich um einen Dienst, der in letzter Zeit immer mehr an Bedeutung gewonnen hat, da wir ohne das Internet nicht mehr auskommen und immer häufiger auf Cloud-Speicher zugreifen, die sich perfekt für die Durchführung von Angriffen eignen.

Lesen Sie weiter, um herauszufinden, wie Sie davon profitieren können.

Arten von Hackern, die es heute gibt

Auch wenn es viele nicht wissen, werden Hacker in verschiedene Typen eingeteilt, die sich nach ihren Zielen unterscheiden.

Es stimmt, dass die meisten von ihnen negative Ziele verfolgen, aber nicht alle. Schauen Sie genau hin, um zu sehen, wie sie klassifiziert werden:

1. White Hat

Beginnen wir mit den "White Hat"-Angreifern, d. h. denjenigen, die die Schwachstellen eines Systems ermitteln, um es vor möglichen Angriffen zu schützen.

Zu diesem Zweck analysieren sie die gesamte Plattform und kommunizieren ständig mit dem Kunden, um ihn über die Maßnahmen zu informieren, die er ergreifen muss, um seine Erwartungen zu erfüllen.

2. Grey Hat

Zweitens gibt es die “Grey Hats”, der zwischen den Black Hats und den White Hats angesiedelt sind und im Gegensatz zum ersten bestimmte Aufgaben ausführen, die unter moralischen und ethischen Gesichtspunkten fragwürdig sind.

Daher neigen sie dazu, Unternehmen oder Gruppen zu hacken, die nicht mit ihren Idealen übereinstimmen, wie politische Parteien, Nichtregierungsorganisationen usw.

3. Black Hat

Schließlich gibt es noch die "Black Hats", die heute am weitesten verbreitet sind. Sie hacken Systeme in der Regel aus reinem Vergnügen oder um sich an jemandem für etwas zu rächen, das in der Vergangenheit passiert ist.

In den meisten Fällen handelt es sich um nachtragende, unreife und emotional verletzte Menschen.

Ist ethisches Hacken legal?

Eine der Fragen, die sich die Menschen stellen, ist die nach der Legalität des Ethical Hacking, vor allem, wenn man bedenkt, dass die meisten dieser Personen negative Absichten verfolgen.

Solange wir nicht versuchen, anderen zu schaden, handelt es sich um eine legale Tätigkeit. Schließlich schützen die Gesetze die Menschen vor dem Diebstahl ihrer eigenen Daten.

Es gibt jedoch viele Elemente, die zu berücksichtigen sind, z. B. die Tatsache, dass White Hat Hacker bei ihrer Arbeit verschiedene Techniken anwenden, die als illegal gelten, wie z. B. Social Engineering, bei dem versucht wird, sich als eine andere Person auszugeben, um Benutzer zu täuschen.

Ein ethischer Hacker greift also auf externe Websites zu, indem er gestohlene Informationen oder die Anmeldedaten eines Dritten verwendet, was gegen das Gesetz verstößt.

Dies ist jedoch die einzige Möglichkeit, Ihre Kunden zu schützen. Solange Sie also keine negativen Absichten verfolgen, sollte es keine Probleme geben.

Komponenten von Penetrationstests

Penetrationstests sind eine Methode, bei der der gesamte Angriff auf ein System geplant wird, unabhängig von der Größe der Plattform, um die Schwachstellen zu finden, die Sie zu diesem Zeitpunkt haben.

Um dies zu erreichen, ist es notwendig, mehrere Angriffsmuster mit verschiedenen Alternativen zu verwenden, die von Experten auf diesem Gebiet entwickelt worden sind. Einige von ihnen sind

1. Sicherheits-Ports

Diese gehören zu den wichtigsten Elementen des Prozesses. Hier finden wir Firewalls, Antivirenprogramme, die das Eindringen von Software in das System verhindern, Paketfilter und vieles mehr.

2. Kopplung

Im Falle der Kopplung finden wir alle Ports, Switches und Router.

Klassifizierung von Penetrationstests

Schauen wir uns nun die Klassifizierung von Penetrationstests an:

1. Blackbox-Tests

Bei Black-Box-Tests haben die Fachleute die Netzwerkadresse in ihrem Besitz, so dass sie über die Eingänge und Ausgänge, die sie erhalten, ausgeführt wird, ohne die interne Funktionsweise zu bewerten.

2. White-Box-Tests

Auf der anderen Seite gibt es White-Box-Tests. Man muss über Systemkenntnisse verfügen, wie z. B. über die Adresse und das Programm, das gerade verwendet wird.

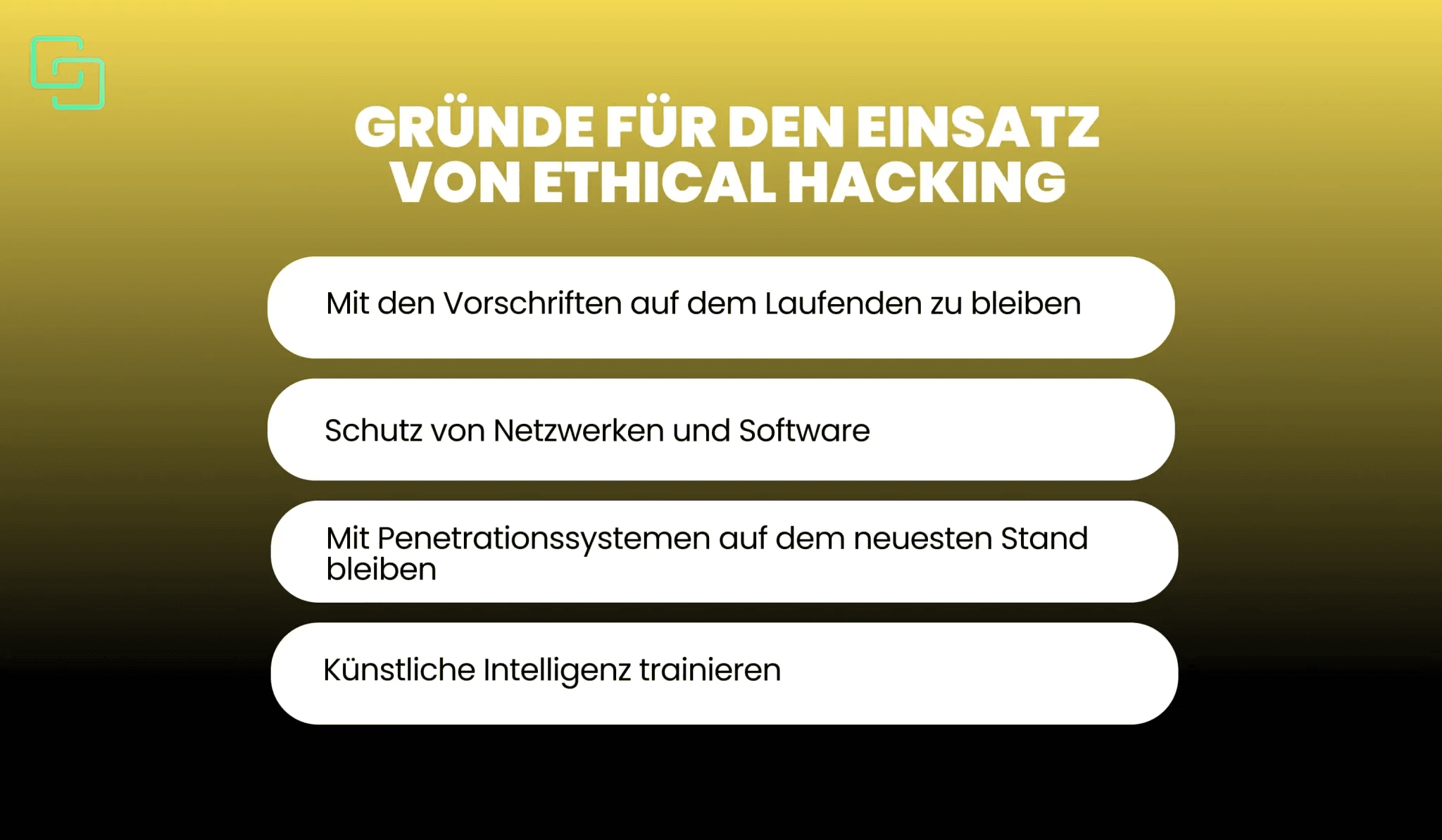

Gründe für die Anwendung von Ethical Hacking

Es besteht kein Zweifel, dass die Computersicherheit eines der wichtigsten Elemente ist, die wir haben. Unabhängig davon, welche Tätigkeit wir ausüben, ist es wichtig zu wissen, wie wir uns vor externen Bedrohungen schützen können.

Deshalb ist es wichtig, in verschiedene Mechanismen zu investieren, um sich in einem Umfeld zu schützen, in dem wir zunehmend verwundbar sind. Hier sind einige Gründe, warum Sie diese Art von Hacking nutzen sollten:

1. Mit den Vorschriften auf dem Laufenden zu bleiben

Zunächst einmal sind wir mit den Vorschriften auf dem Laufenden. Sicher, manchmal brechen wir einige Regeln, aber die Wahrheit ist, dass wir auf der richtigen Seite der Geschichte stehen, solange unser Ziel darin besteht, anderen zu helfen und nicht zu schaden.

Viele Unternehmen, die diese Art von Hacking einsetzen, sind sehr vorsichtig, was die von ihnen verwendeten Mechanismen angeht, da sie unter ständiger Beobachtung der Behörden stehen.

2. Schutz von Netzwerken und Software

Zweitens schützen Sie mit Tests und ethischem Hacking im Allgemeinen Ihre Hardware und Software.

Es stimmt zwar, dass das Wichtigste für ein Unternehmen sein Humankapital ist, aber man muss sich darüber im Klaren sein, dass wir ohne IT-Ausrüstung nicht arbeiten und fast kein Ziel erreichen könnten.

Mit diesem Mechanismus finden wir also heraus, wo die Schwachstellen unserer Plattformen liegen, und machen uns dann an die Arbeit, sie zu stärken.

3. Mit Penetrationssystemen auf dem neuesten Stand zu bleiben

Mit diesem Hacking sind wir auf dem neuesten Stand der Penetrationssysteme, die es heute gibt.

Wie Sie wissen, schlafen Kriminelle nicht, bis sie den besten Weg gefunden haben, um Ihre Daten zu stehlen. Deshalb ist es wichtig, sich über die neuesten kriminellen Techniken auf dem Laufenden zu halten, damit Sie wissen, wie Sie sich schützen können.

4. Künstliche Intelligenz trainieren

In den letzten Monaten haben mehrere Unternehmen Systeme mit künstlicher Intelligenz eingeführt, um bösartige Aktivitäten auf Ihrem System zu erkennen. Das hört sich gut an, aber die Wahrheit ist, dass sie noch viele Herausforderungen zu lösen haben.

Es gibt mehrere Fälle, in denen ein falsches positives Ergebnis festgestellt wird und das gesamte Team informiert wird, sich an die Arbeit zu machen, obwohl in Wirklichkeit keine Bedrohung vorliegt. Dies ist ein weiterer Grund, warum es ratsam ist, sich auf Ethical Hacking zu verlassen.

Phasen des ethischen Hackings

Ethical Hacking ist in fünf Phasen unterteilt. Nehmen Sie Stift und Papier zur Hand, um herauszufinden, welche das sind:

1. Unterzeichnung der Vereinbarung

Wenn wir über Ethical Hacking sprechen, müssen wir zunächst eine Vereinbarung unterzeichnen. Darin werden die Art der Zusammenarbeit, die Verantwortlichkeiten und Rechte des Fachmanns sowie die Dauer der Zusammenarbeit mit dem Unternehmen festgelegt.

Auf der anderen Seite muss der Hacker selbst die Bedingungen für seine Arbeit nennen, für die er nicht verantwortlich ist, und die Klauseln, die ihn im Falle eines bestimmten Problems schützen.

1. Untersuchung der Systeme

Der zweite Schritt ist die gründliche Untersuchung der Systeme und Server des Unternehmens. Dabei geht es darum, deren Zugangswege zu untersuchen, um mögliche Schwachstellen zu entdecken.

In diesem Fall wird der Hacker versuchen, sich in die Lage eines Kriminellen zu versetzen, um den besten Weg zu finden, die gewünschten Informationen zu erhalten.

2. Ausarbeitung eines Angriffsplans

Drittens bereitet der Spezialist einen speziellen Angriffsplan vor, der alle Möglichkeiten aufzeigt, die ein Krimineller hat, um in das System des Unternehmens einzudringen.

Ziel ist es, einen Bericht zu erhalten, in dem die Schwachstellen des Projekts detailliert erläutert werden, um Maßnahmen ergreifen zu können.

Es geht darum, immer einen Schritt voraus zu sein.

3. Auffinden von Zugangswegen

Wenn wir all dies getan haben, ist es an der Zeit, alles zu tun, um die Zugangswege zu unterbinden, die das Unternehmen derzeit hat. Je mehr man hat, desto einfacher wird es für Kriminelle, also ist es an der Zeit, sich an die Arbeit zu machen.

Ein guter Weg, dies zu tun, ist die "Weeding Out"-Methode, bei der wir die weniger praktikablen Optionen ausschließen, bis wir zu denjenigen gelangen, die ein echtes Risiko darstellen.

4. Theorie und Stresstests

Zu guter Letzt folgt der Stresstest. Dabei werden die Angriffspläne ausgeführt, um festzustellen, wie stark die Verteidigungssysteme des Unternehmens sind.

Wenn es dann Schwachstellen gibt, müssen diese unbedingt behoben werden, bevor ein Krimineller sie entdeckt und ausnutzt.

Websites zum Erlernen von Ethical Hacking

Der Beruf des Ethical Hackers ist eine sehr interessante Alternative, um Geld zu verdienen und vielen Unternehmen zu helfen, sich besser gegen alles zu schützen, was sie umgibt.

Werfen wir einen Blick auf einige Websites, auf denen Sie Ethical Hacking von Grund auf lernen können:

1. Hack to the Box

Wenn du alles über Hacking auf unterhaltsame und einfache Weise lernen willst, ist es an der Zeit, einen Blick auf Hack to the Box zu werfen, eine Website, die so sehr gewachsen ist, dass sie jetzt zu den beliebtesten in dieser Nische gehört.

Uns gefällt die Tatsache, dass die Schnittstelle so einfach ist, dass sowohl Unternehmen als auch Einzelpersonen in ihrem eigenen Tempo lernen können.

Sie können soviel üben, wie Sie wollen, ohne etwas herunterladen zu müssen. Sie brauchen also Ihre Festplatte nicht mit Dateien zu verstopfen, die Sie wahrscheinlich nie benutzen werden.

2. Tryhackme

An zweiter Stelle unserer Liste steht Tryhackme, eine Website, die Ihnen die Möglichkeit bietet, in einer kontrollierten Umgebung alles über Cybersicherheit zu lernen.

Das Interessante daran ist, dass die Praktiken es Ihnen ermöglichen, Spaß zu haben, während Sie lernen und jeden Test bewältigen, den die Plattform Ihnen stellt. Jede Herausforderung besteht aus Fragen, Herausforderungen und verschiedenen Dynamiken, die Sie zum Nachdenken anregen werden.

3. Pentester-Labor

Schließlich haben wir noch Pentester Lab, eine Plattform, die uns alle Grundlagen der Computersicherheit vermittelt.

Sie können mit der Grundstufe beginnen, die für Anfänger gedacht ist, bis Sie selbst entscheiden, wann Sie für die nächste Stufe bereit sind. Es gibt auch eine Abonnement-Plattform, auf der Sie gegen eine geringe Gebühr Zugang zu speziellen Inhalten haben.

Wir können also sagen, dass uns alle Instrumente zur Verfügung stehen, um etwas über einen der stärksten Trends unserer Zeit zu lernen.

Es stimmt zwar, dass es immer mehr mobile Geräte und Software gibt, aber sie alle müssen vor den Kriminellen da draußen geschützt werden. Heute wollen wir Ihnen einen kurzen Überblick über die verschiedenen Arten von Hackern geben, damit Sie entscheiden können, welche am besten zu Ihnen passt.

Sind Sie bereit, ein ethischer Hacker zu werden?